允许访问您的 AWS 账户

关于 AWS 基础设施监控

Site24x7 为支持云应用程序的 IaaS 和 PaaS 服务提供全面的监控和告警。

监控关键 AWS 资源的资源使用情况,通过将来自 CloudWatch 的基础设施指标与代理驱动的系统和应用程序数据相结合,并将指标数据与仪表板、报告、策略驱动的阈值、集成通知渠道等相结合,从而更深入地了解您的 EC2 生态系统。

支持的地区

借助 Site24x7,您可以监控 PaaS 服务的资源使用情况和性能,无论它们部署在 AWS 云中的什么位置。

- AWS 全球区域

- AWS GovCloud(美国)

- AWS 中国区

支持的 AWS 服务

目前,我们支持对此处提到的 30 多种 AWS 服务进行监控。

启用对您的 AWS 账户的 Site24x7 访问

对于全面的 AWS 基础设施监控,Site24x7 需要自动发现当前在您的账户中运行的各种支持的服务的所有实例。为此,您需要验证并授权我们访问您的资源。这可以通过 IAM 用户创建或跨账户 IAM 角色来完成。要了解更多信息,请阅读下文。

在你开始之前

确保您在 AWS 控制台中具有管理级别访问权限,以便创建 IAM 角色。

基于角色的访问

将您的 AWS 账户与 Site24x7 安全连接。按照以下步骤创建一个 IAM 角色,建立信任关系并启用您的 AWS 账户和 Site24x7 的 AWS 账户之间的跨账户访问:

创建角色

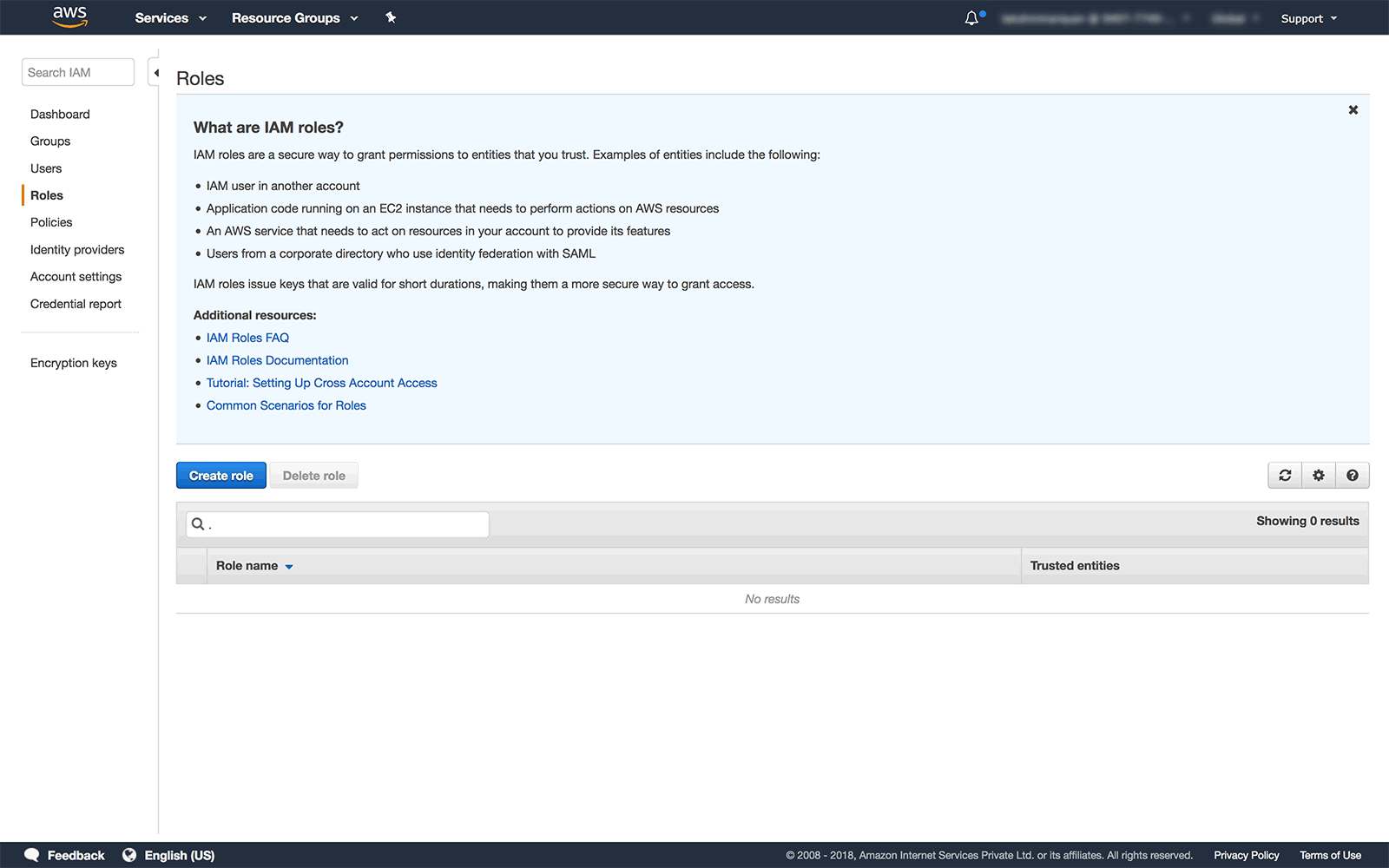

- 登录AWS 管理控制台并打开 AWS IAM 控制台。

- 在导航窗格中单击角色 ,然后选择创建角色。

建立信任

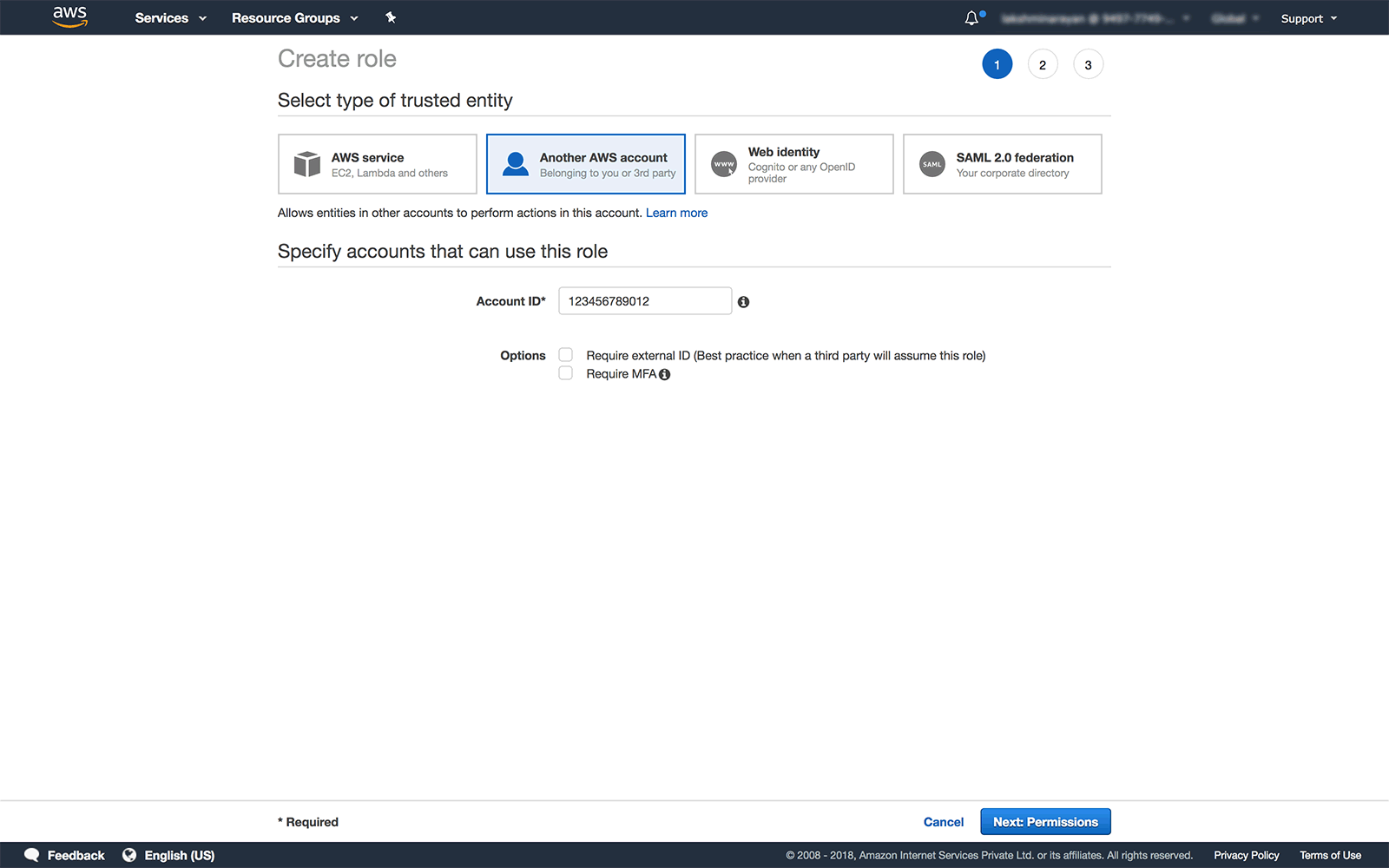

- 选择另一个 AWS 账户作为受信任实体的类型。

- 在Account ID字段中输入 Site24x7 的 AWS 账户 ID 。

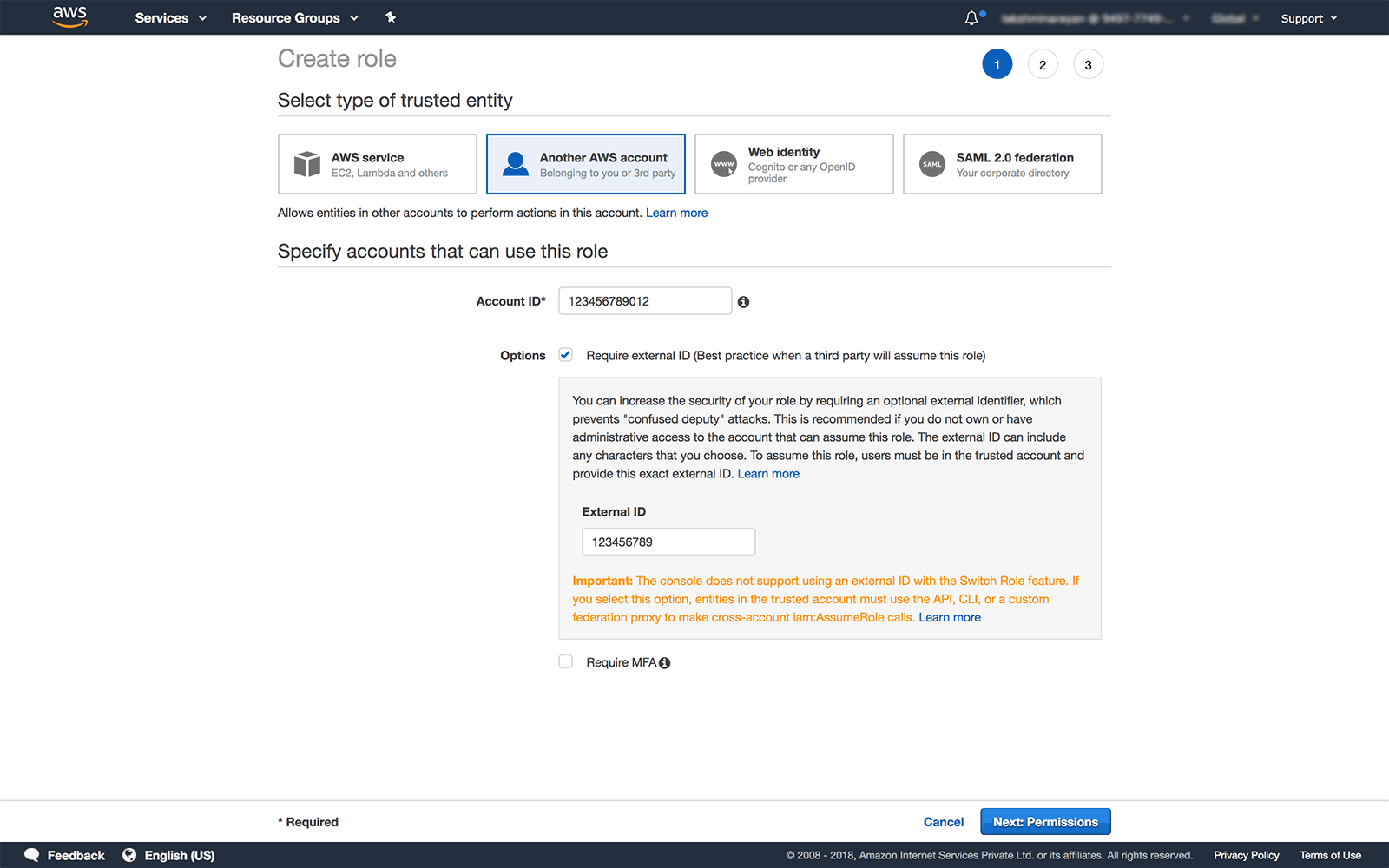

- 选中需要外部 ID字段选项

- 输入外部 ID(外部 ID 显示在集成 AWS 账户表单中),然后单击下一步:权限

- 确保“要求 MFA”选项保持未选中状态,然后单击“下一步:权限”

附加权限

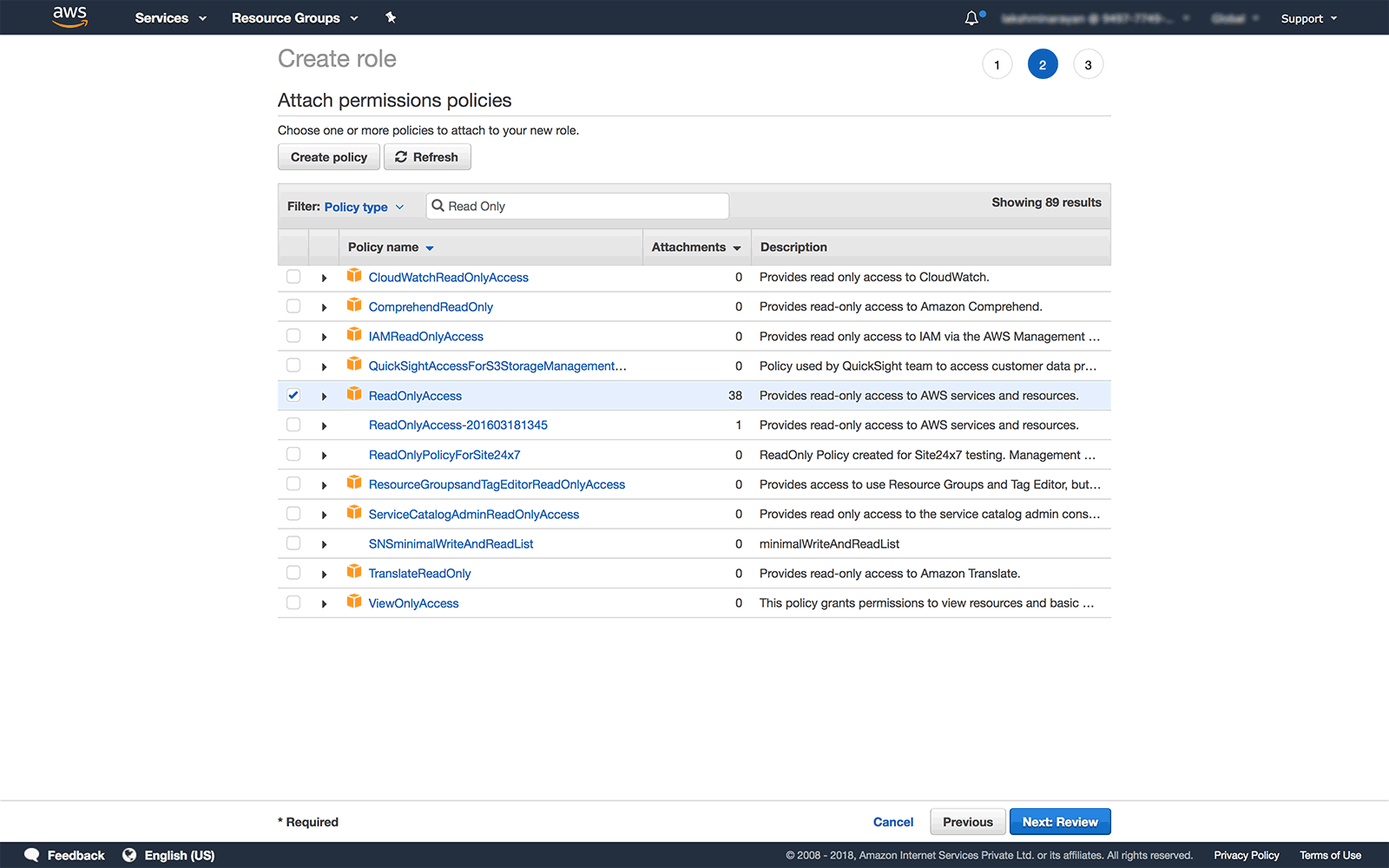

Site24x7 需要只读访问您的 AWS 服务和资源,您可以附加现有的 AWS 托管策略或创建自己的策略。

AWS 托管策略

- 在附加权限策略部分搜索名为只读访问的默认 AWS 托管策略

- 向下滚动,选中策略只读权限和AmazonKinesisVideoStreamsReadOnlyAccess旁边的复选框(强制,如果您想监控 Kinesis Video Streams 的使用指标),然后选择下一步: 审阅。

自定义政策

您还可以创建自定义策略并将其附加到正在创建的跨账户 IAM 角色。为此,请按照以下步骤操作:

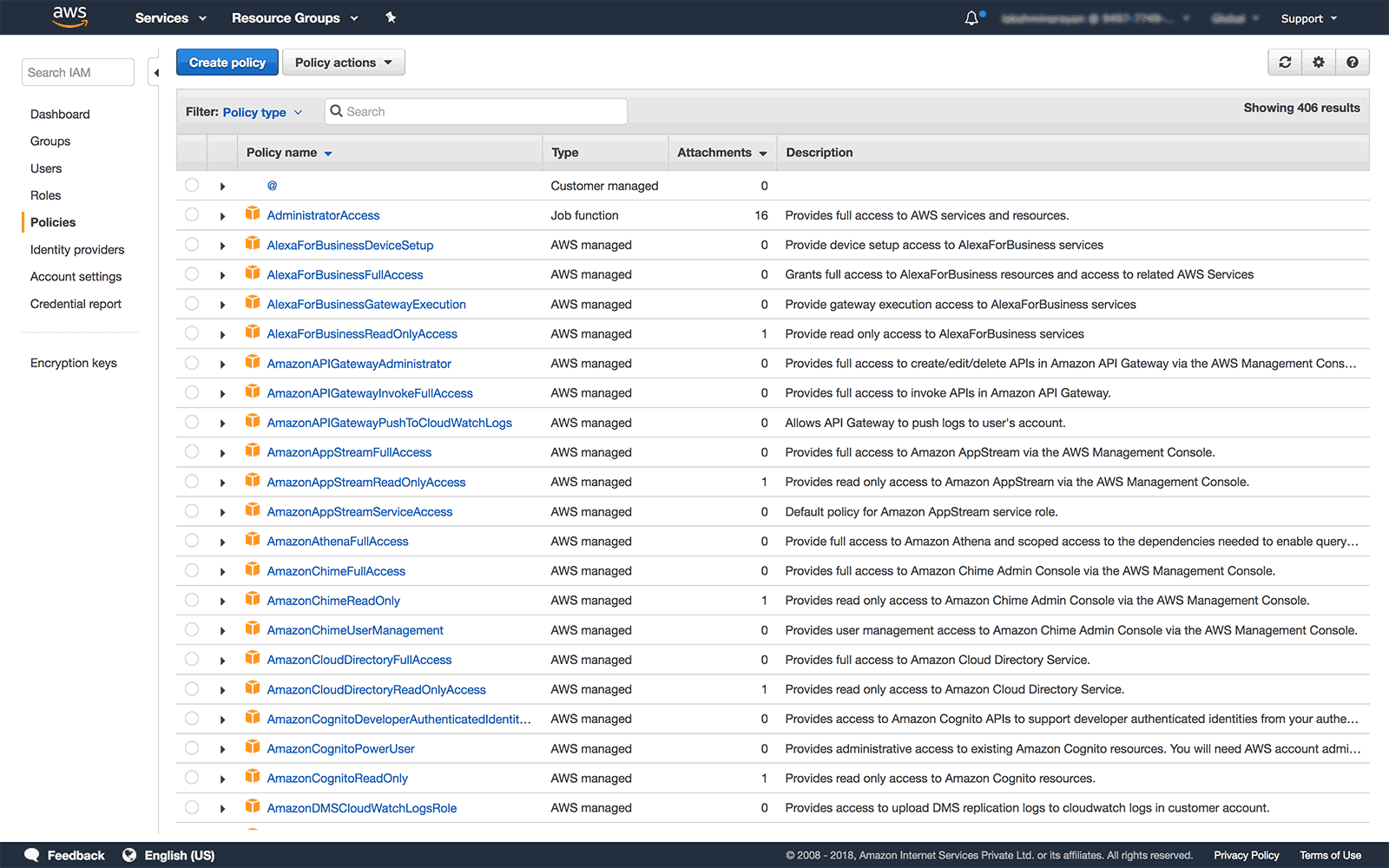

- 导航回 AWS IAM 控制台,单击策略

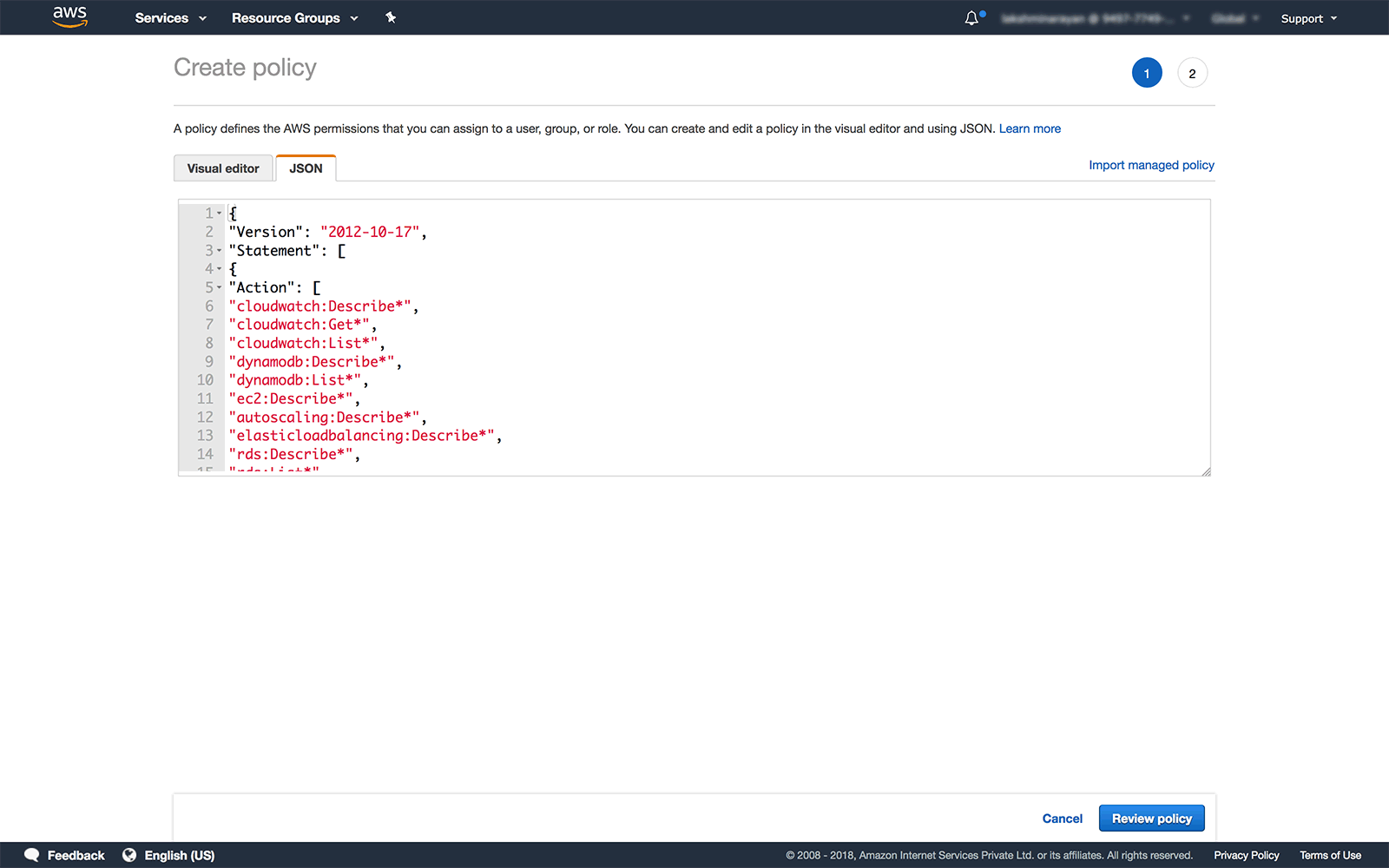

- 单击创建策略,选择JSON选项卡,粘贴下面显示的策略 JSON,然后单击审阅策略

{ "Version":"2012-10-17", "Statement":[ { "Action":[ "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "dynamodb:Describe*", "dynamodb:List*", "ec2:Describe*", "sqs:Get*", "sqs:List*", "autoscaling:Describe*", "elasticloadbalancing:Describe*", "cloudfront:Get*", "cloudfront:List*", "s3:Get*", "s3:List*", "s3:Head*", "rds:Describe*", "rds:List*", "rds:ListTagsForResource", "kinesisanalytics:Describe*", "kinesisanalytics:Get*", "kinesisanalytics:List*", "kinesis:Describe*", "kinesis:Get*", "kinesis:List*", "kinesisvideo:Get*", "kinesisvideo:List*", "kinesisvideo:Describe*", "firehose:Describe*", "firehose:List*", "elasticache:Describe*", "elasticache:List*", "elasticbeanstalk:Describe*", "elasticbeanstalk:List*", "directconnect:Describe*", "apigateway:GET", "ecs:Describe*", "ecs:List*", "redshift:Describe*", "rds:Describe*", "elasticfilesystem:Describe*", "ses:Get*", "ses:List*", "ses:Describe*", "lambda:List*", "lambda:Get*", "logs:Describe*", "logs:Get*", "route53domains:Get*", "route53domains:List*", "route53:Get*", "route53:List*", "route53resolver:Get*", "route53resolver:List*", "states:List*", "states:Describe*", "states:GetExecutionHistory", "sns:Get*", "sns:List*", "kms:Describe*", "kms:Get*", "kms:List*", "waf:Get*", "waf:List*", "waf-regional:List*", "waf-regional:Get*", "cloudsearch:Describe*", "cloudsearch:List*", "es:Describe*", "es:List*", "es:Get*", "workspaces:Describe*", "ds:Describe*", "elasticmapreduce:List*", "elasticmapreduce:Describe*", "acm:GetCertificate", "acm:Describe*", "acm:List*", "lightsail:Get*", "lightsail:List*", "eks:Describe*", "eks:List*", "cloudwatch:ListMetrics", "cloudwatch:GetMetricData", "cloudwatch:GetMetricStatistics", "storagegateway:List*", "storagegateway:Describe*" ], "Effect":"Allow", "Resource":"*" } ] }

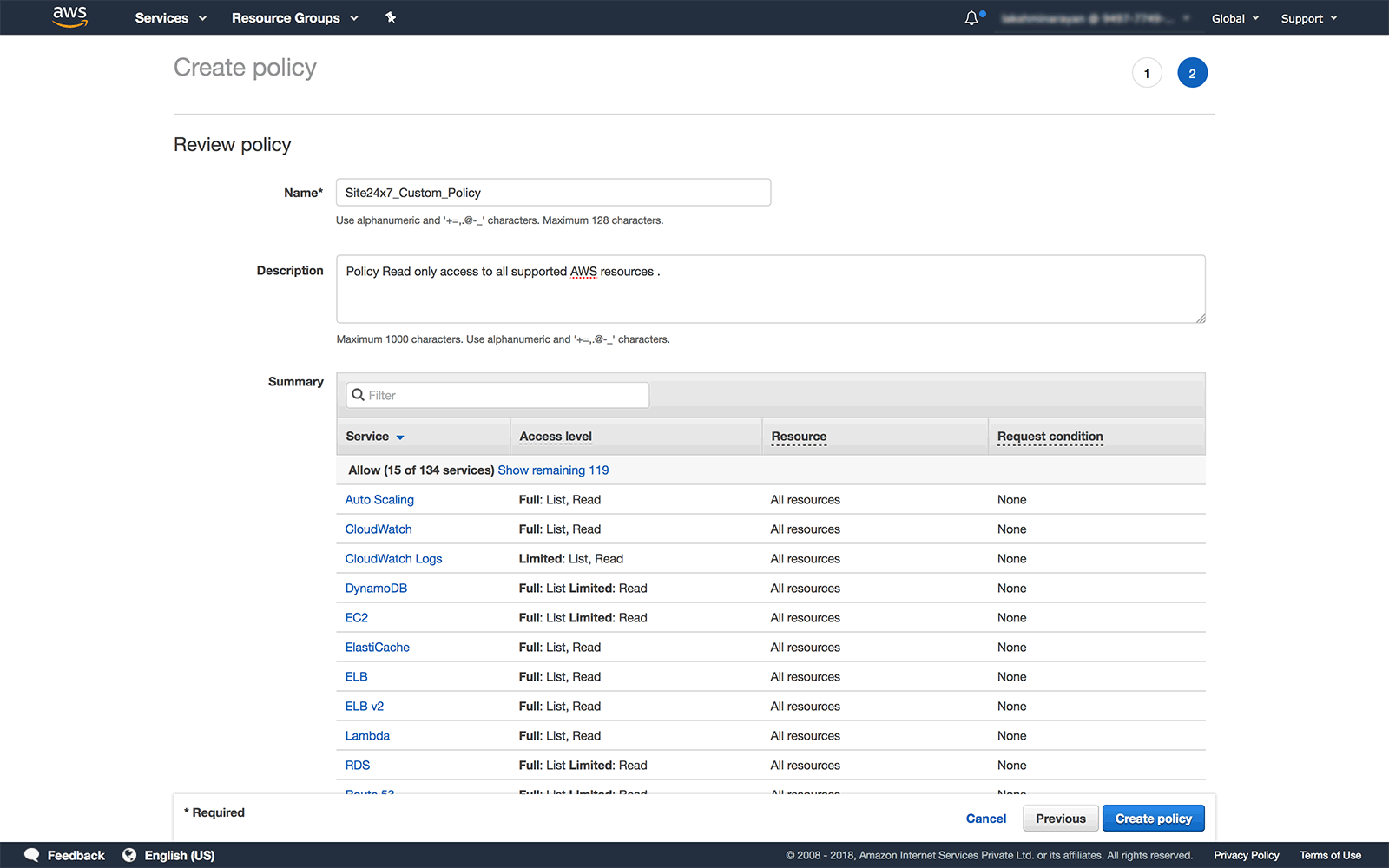

- 接下来,提供适当的名称、描述并查看自定义策略元素。如果一切正常,请选择创建策略

现在按照上述步骤创建跨账户 IAM 角色:角色>创建角色> 选择受信任实体的类型(另一个 AWS 账户)> 指定账户(输入Site24x7 的 AWS 账户 ID和生成的唯一外部 ID),现在在附加权限策略部分,搜索新创建的策略,选择它并单击“下一步:查看”

审查

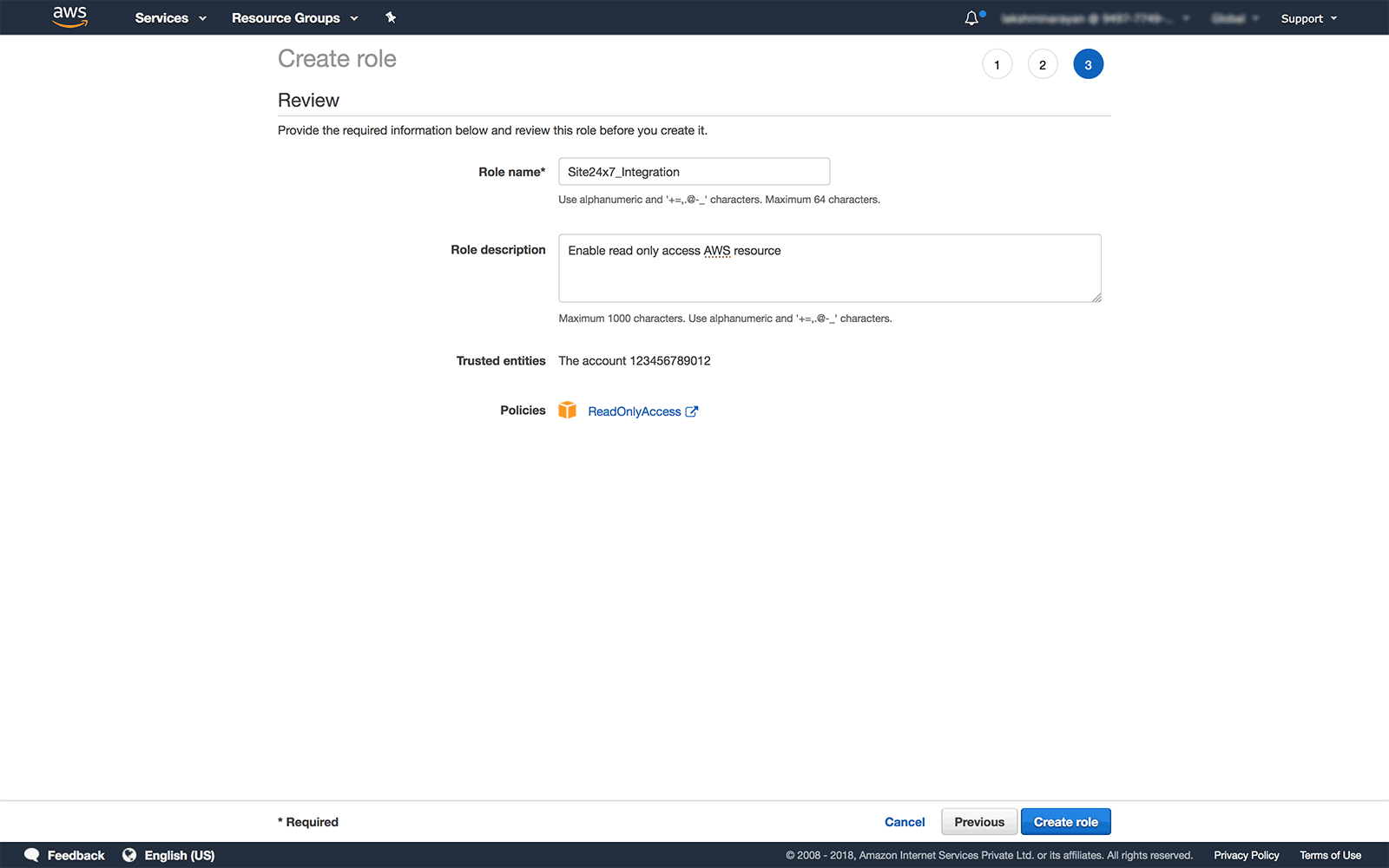

- 在角色名称字段中输入唯一名称 。

- 查看配置的信息 - 信任的实体和策略,如果一切正常,请单击Create Role。完成后,将为您创建的跨账户 IAM 角色创建一个角色 ARN 。

下一步

现在要创建一个 AWS 监视器,您需要将您的 AWS 账户与 Site24x7 连接起来。为此,请按照此处提到的步骤操作。

基于密钥的访问

您还可以通过将 Site24x7 创建为 IAM 用户来启用对 AWS 资源的访问。在这里,身份验证由安全凭证提供,授权由策略声明提供。Site24x7 使用这些安全凭证(访问密钥 ID 和秘密访问密钥)对 AWS API 进行编程调用。要了解有关 IAM 用户创建和访问密钥生成的更多信息,请继续阅读。

在你开始之前

您必须在 AWS 控制台中具有管理级别访问权限才能创建 IAM 用户并分配策略权限。

添加新的 IAM 用户

按照以下提到的步骤,将 Site24x7 创建为您的 AWS 账户的 IAM 用户。

- 登录AWS 管理控制台并打开 AWS IAM 控制台。

- 在导航窗格中单击用户,然后单击添加用户

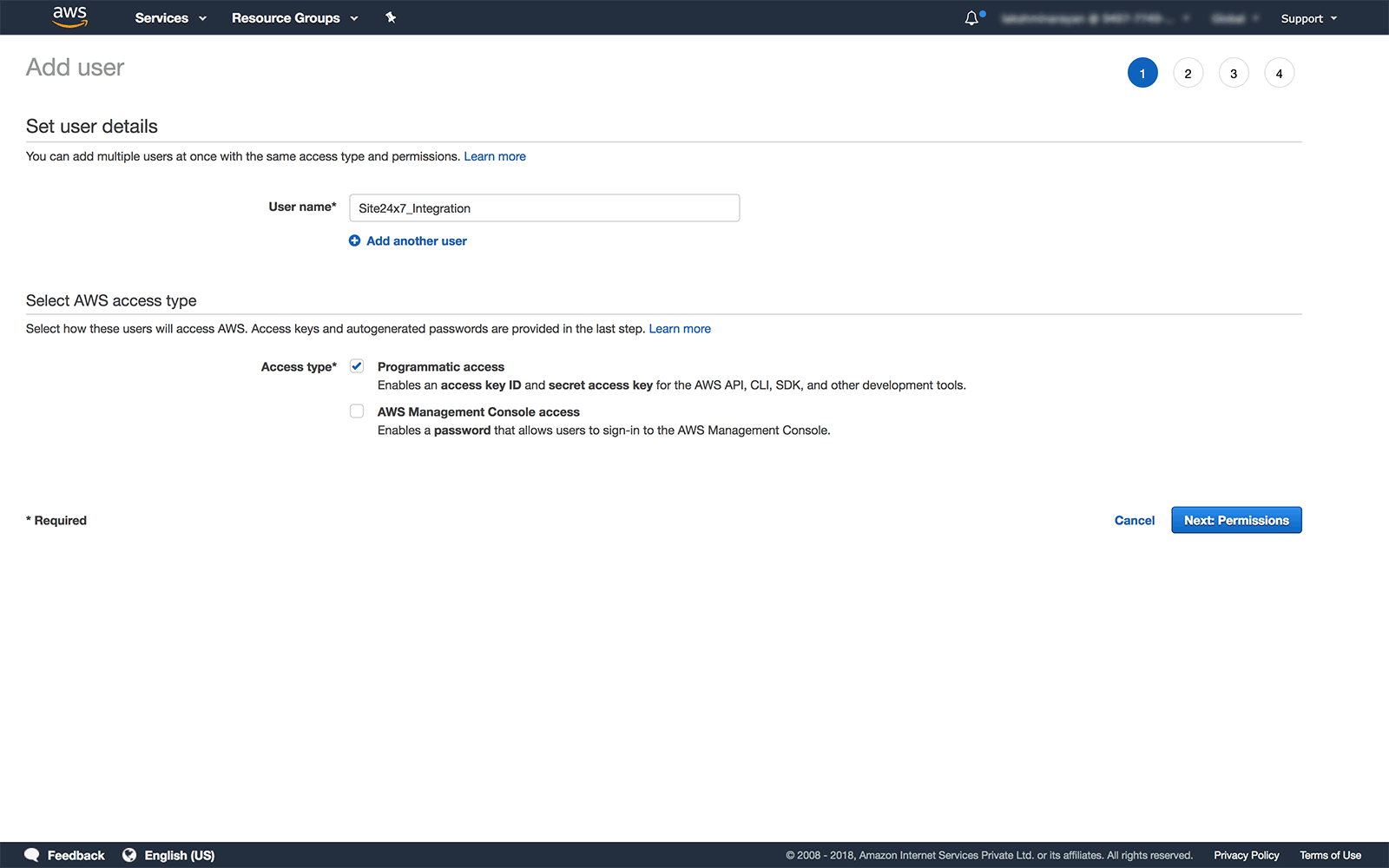

- 在提供的字段中提供适当的用户名(例如 Site24x7_Integration)

- 选中Select AWS access type部分下的Programmatic access复选框,然后单击Next:Permissions

为创建的 Site24x7 用户分配策略权限。

Site24x7 需要对您的 AWS 服务的ReadOnlyAccess,您可以将一个或多个现有策略直接附加到 Site24x7 用户或创建新策略。这可以通过以下提到的步骤来完成。

附加现有的只读策略

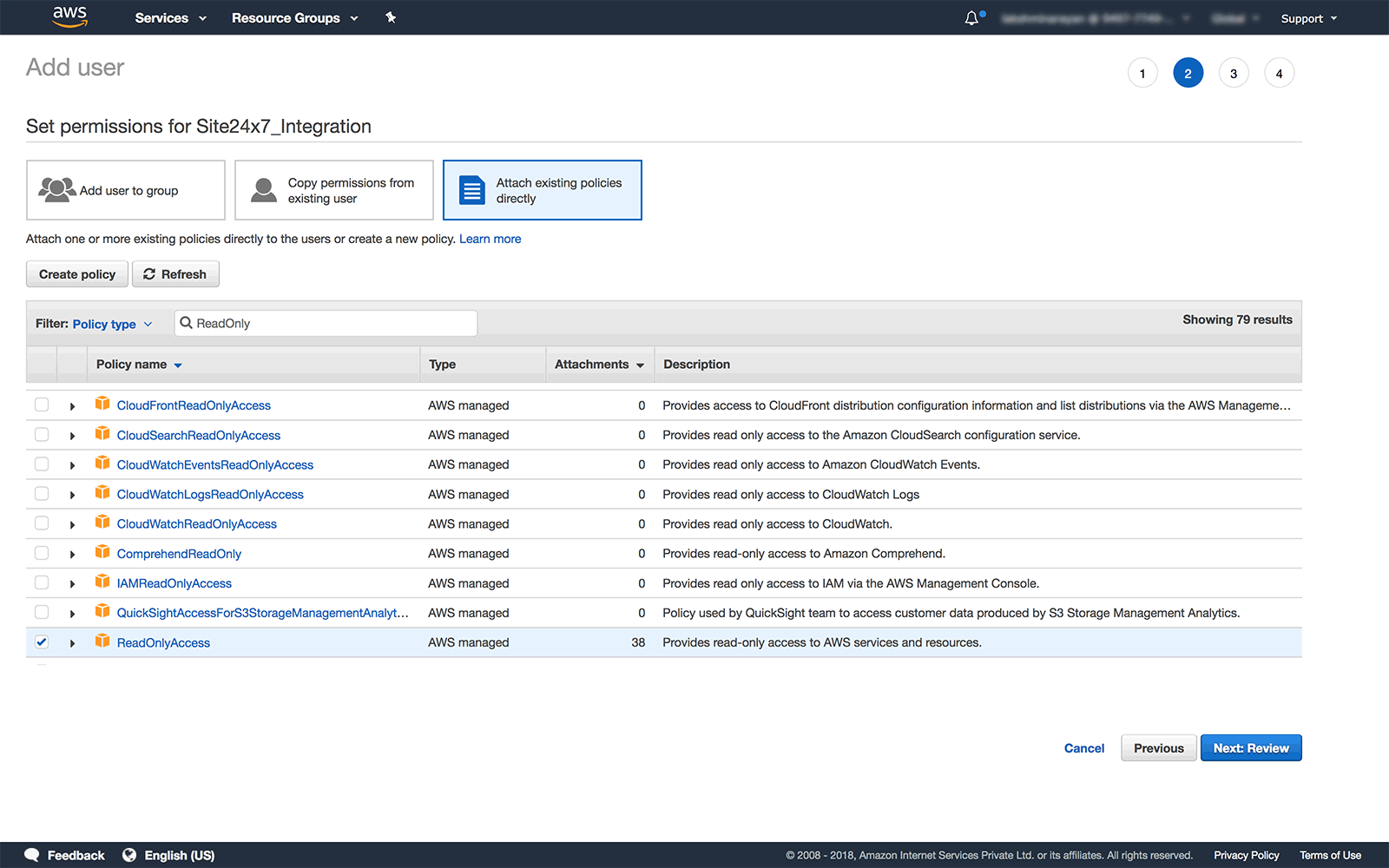

- 在设置权限窗口中,单击直接附加现有策略选项卡

- 使用搜索选项卡,搜索名为ReadOnlyAccess和AmazonKinesisVideoStreamsReadOnlyAccess 的 AWS 托管策略(如果您要监控 kinesis 视频流的使用指标,则为必选项)。

- 单击复选框以选择策略,然后单击下一步:审核

- 这两个策略都提供对所有支持的的 AWS 服务和资源的只读访问权限。

附加自定义策略

您可以按照以下提到的步骤创建和附加自定义策略。

- 导航回 AWS IAM 控制台

- 从导航窗格中选择策略

- 单击Create policy,选择JSON 选项卡并粘贴显示的策略 JSON,然后单击Review policy

示例:如果您不想监控 SNS 主题,可以从策略声明中删除权限“sns:Get*”和“sns:List*”。完成后,请确保通过验证策略来检查错误. Site24x7 无法检测策略声明中的问题,因此在编辑策略 JSON 时请务必小心。

接下来,提供适当的名称、描述并查看自定义策略元素。如果一切正常并选择创建策略

您的新自定义策略将被创建。现在按照上述步骤创建 IAM 用户:用户>添加用户> 选择Programmatic access,在设置权限窗口中,单击“刷新”并搜索创建的新策略。完成后,单击复选框以选择策略,然后单击Next: Review。

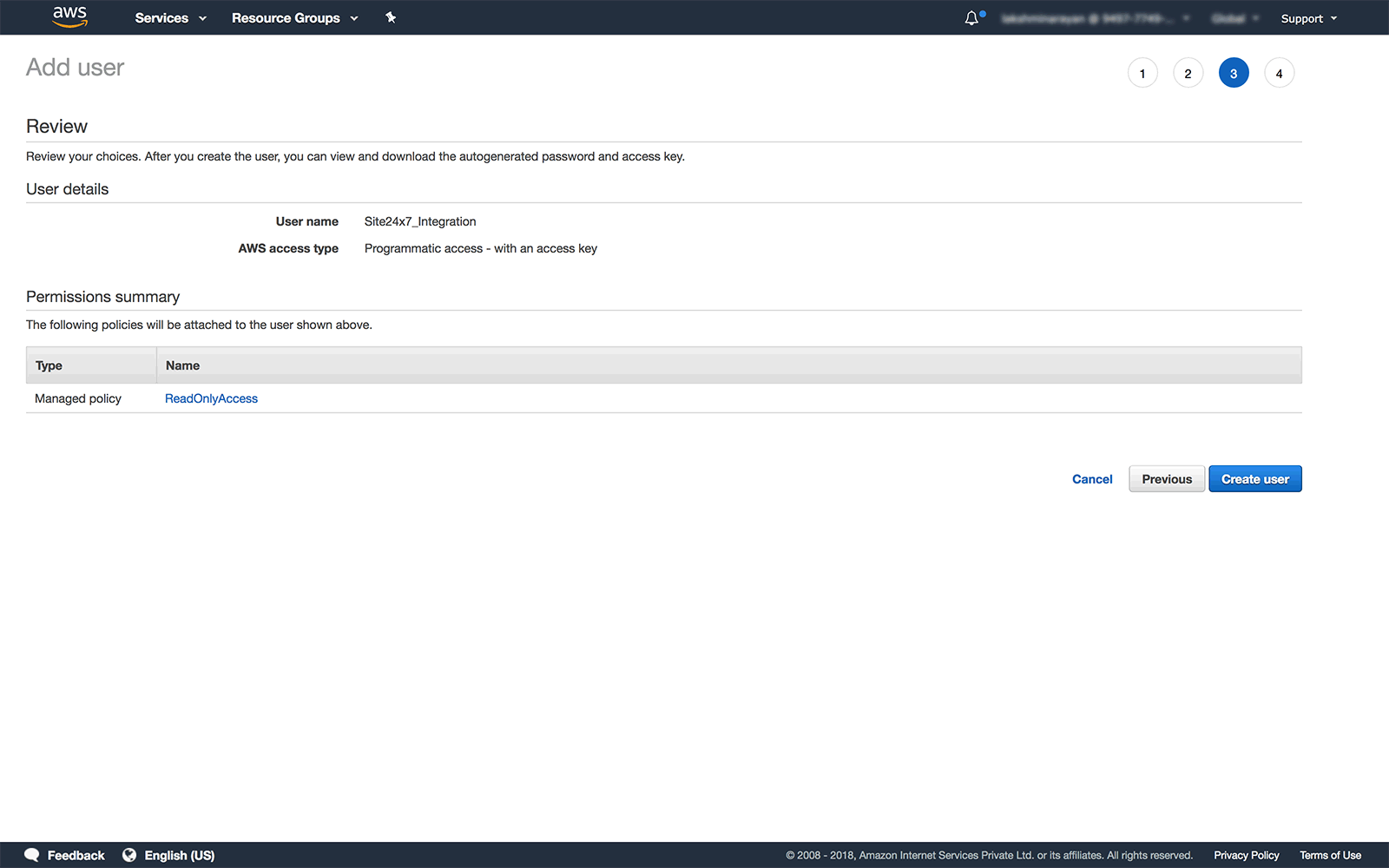

审查

在本节中,您可以查看用户详细信息和附加的权限。

- 如果一切正常,最后点击创建用户

下载用户安全凭证

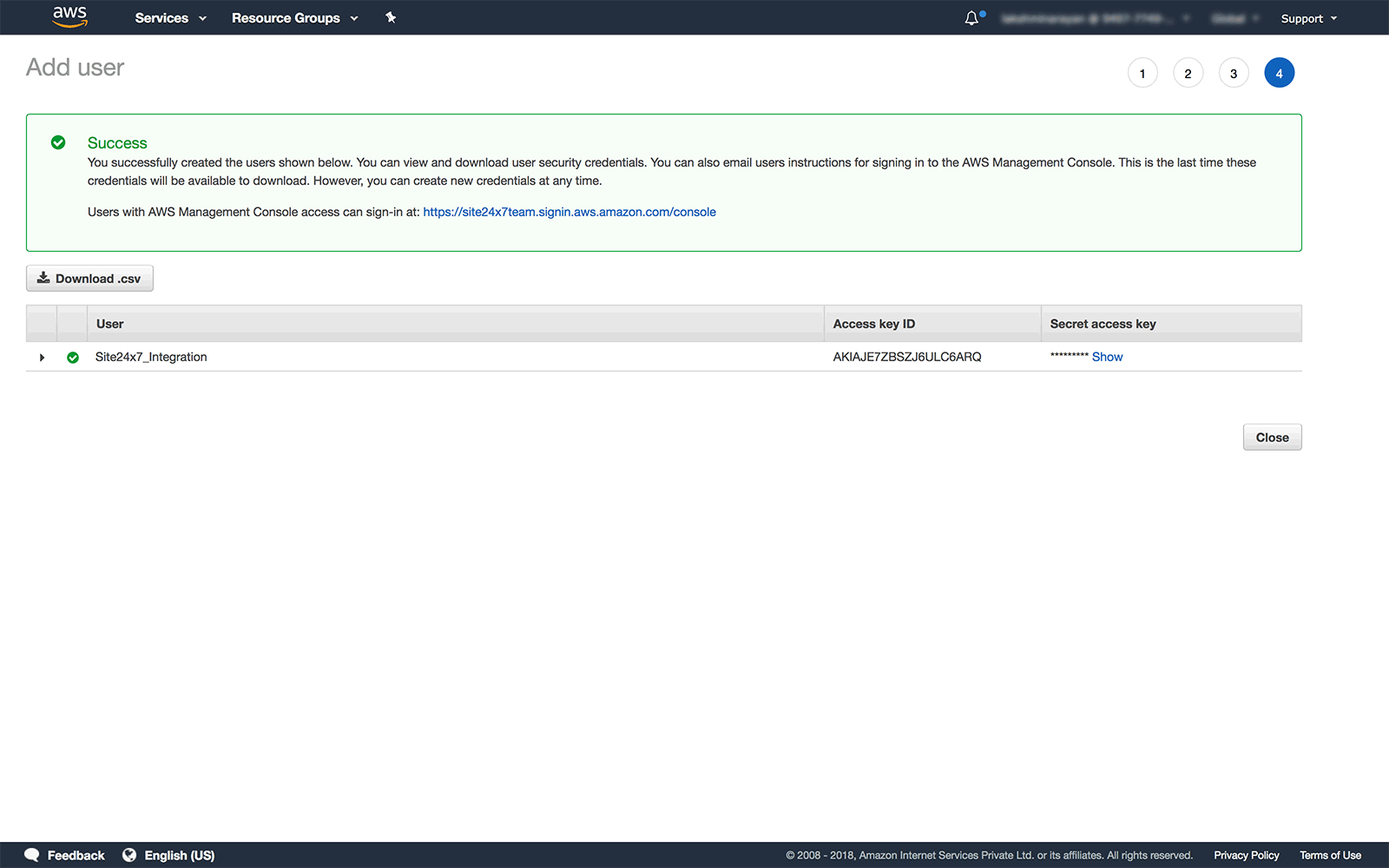

- 成功创建新的 IAM 用户后,您可以查看访问密钥 ID和秘密访问密钥或将它们下载为 .csv 格式。

下一步

现在要将您的 AWS 账户与 Site24x7 连接,请按照此处提到的步骤操作。